VPN (Virtual Private Network) dalam arti yang sederhana ialah koneksi secara logical yang menghubungkan dua node melalui public network. Koneksi logical tersebut bisa merupakan layer 2 ataupun layer 3 dalam basis OSI Layer. Begitu juga dengan teknologi VPN yang dapat diklasifikasikan atas Layer 2 VPN atau Layer 3 VPN. Secara konsep, baik Layer 2 VPN ataupun Layer 3 VPN ialah sama, yaitu menambahkan “delivery header” dalam paket data yang menuju ke site tujuan. Untuk Layer 2 VPN, delivery header-nya berada di Layer 2. Sedangkan untuk Layer 3, delivery header-nya berada di Layer 3. ATM dan Frame Relay adalah contoh dari Layer 2 VPN. GRE, L2TP, MPLS, dan IPSec adalah contoh dari Layer 3 VPN.

IPSec protocol diciptakan oleh kelompok kerja IPSec dibawah naungan IETF. Arsitektur dan komponen fundamental dari IPSec VPN seperti yang didefinisikan oleh RFC2401 adalah:

- Security protocols : Authentication Header (AH) dan encapsulation security payload (ESP)

- Key management : ISAKMP, IKE, SKEME

- Algorithms : enkripsi dan authentikasi

Enkripsi ialah proses transformasi dari plain text/data asli ke dalam data terenkripsi yang menyembunyikan data asli. Untuk melihat (dekripsi) data asli, penerima data yang terenkripsi harus mempunyai kunci/key yang cocok dengan yang telah didefinisikan oleh pengirim. Dekripsi ialah kebalikan dari enkripsi, yaitu proses transformasi dari data yang terenkripsi ke bentuk data asli.

Algoritma Kriptografi atau yang biasa disebut cipher adalah fungsi/perhitungan matematis yang digunakan untuk enkripsi dan dekripsi. Algoritma Kriptografi terbagi dua jenis:

Symmetric

Pada metode ini, pengirim maupun penerima menggunakan kunci rahasia yang sama untuk melakukan enkripsi dan dekripsi data. DES, 3DES, dan AES adalah beberapa algoritma yang popular

Asymmetric

Metode ini sedikit lebih rumit. Kunci untuk melakukan enkripsi dan dekripsi berbeda, kunci untuk melakukan enkripsi disebut public key sedangkan untuk dekripsi disebut private key.

Proses generate, distribusi, dan penyimpanan key disebut key management. Key management default dari IPSec ialah Internet Key Exchange Protocol (IKE). Security Association adalah blok basic dari IPSec yang juga merupakan input dari SA database (SADB) yang mengandung informasi tentang security yang telah disepakati untuk IKE atau IPSec. SA terdiri dari dua tipe:

- IKE atau ISAKMP SA

- IPSec SA

Untuk menuju IKE atau ISAKMP SA, IKE beroperasi dalam dua fase:

Fase 1

Fase ini menciptakan ISAKMP SA (atau sering juga disebut IKE SA) yang bertujuan menciptakan secure channel diantara IKE peers sehingga proses negoisasi fase 2 dapat berjalan lebih secure

Fase 2

Fase ini menyediakan proses negotiation dan establishment dari IPSec SA dengan menggunakan ESP atau AH untuk memproteksi lalu lintas data.

Konfigurasi IKE fase 1 pada Cisco IOS Router

Crypto isakmp policy 1 encr 3des

authentication pre-share group 2

IKE fase 1 membutuhkan authentication method. Authentication method sendiri ada dua tipe, yaitu pre-shared key dan digital signatures.

Pre-shared key authentication

Pada metode ini, baik pengirim atau penerima harus mempunyai pre-shared key yang sama. Bila pre-shared key tidak sama, maka IKE Tunnel tidak akan terbentuk.

Konfigurasi pre-shared key pada Cisco IOS Router

Crypto isakmp key pre-shared_key address x.x.x.x

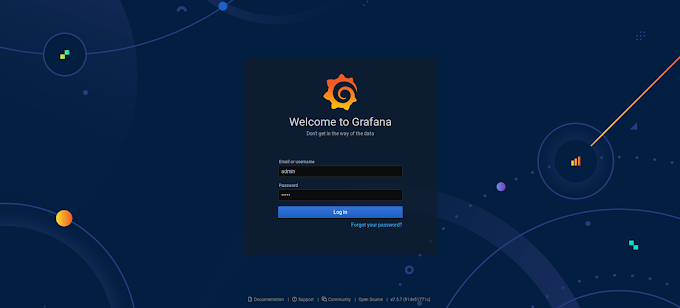

Oke langsung saja kita praktekkan VPN pada Cisco Router, silahan download modul berikut :

0 Comments